TI é uma área que utiliza da computação para produzir, transmitir, armazenar, aceder e usar diversas informações. Como a Tecnologia da Informação pode abranger diversos contextos. Essa área pode ser dividida em:

– Programação: existem diversas linguagens diferentes da programação, como web, mobile, banco de dados etc.;

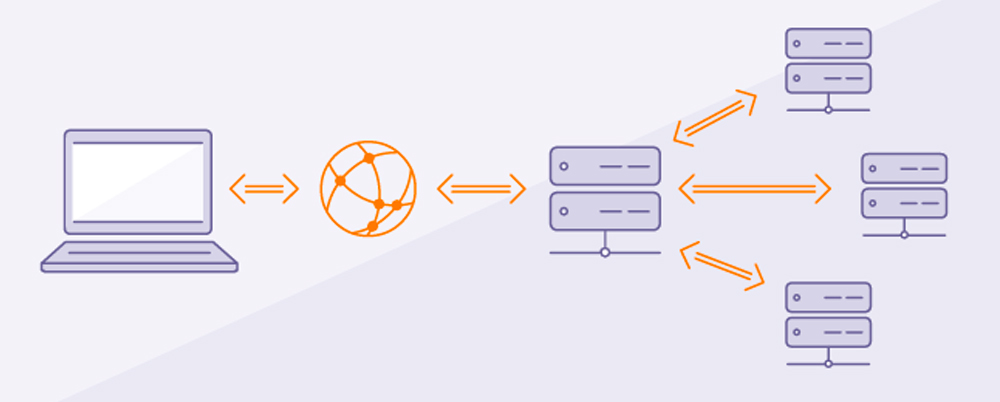

– Banco de dados: esse profissional gerencia todas as redes de comunicação que existem dentro de uma empresa, seja seus computadores ou equipamentos;

– Suporte técnico: essa área atua na manutenção dos hardwares, trabalhando em consertos e problemas de sistemas;

– Segurança da Informação: trabalha com sistemas operacionais e servidores da empresa, evitando tentativas de invasão;

– Testes: o profissional atua com testes de qualidade e faz a verificação da usabilidade de um aplicativo ou software.

A evolução tecnológica é uma das que mais crescem. Por isso, a demanda por profissionais que atuam na área tem crescido muito. Os profissionais podem optar por diversas áreas e ter sucesso.

Fusion Solutions

Fusion Solutions Fusion Solutions

Fusion Solutions Fusion Isolutions

Fusion Isolutions Webgui Design

Webgui Design Fusion Solutions

Fusion Solutions Fusion Solutions

Fusion Solutions Fusion Solutions

Fusion Solutions Fusion Solutions

Fusion Solutions Fusion Solutions

Fusion Solutions fusion solutions

fusion solutions